15 08 2024

Sophos 推出專屬的客戶成功團隊 深化對客戶和通路合作夥伴的承諾

本文擷取自資安人

Sophos 推出專屬的客戶成功團隊 深化對客戶和通路合作夥伴的承諾

07 08 2024

勒索軟體集團施壓拒付贖款者的手法

本文擷取自資安人

勒索軟體集團施壓拒付贖款者的手法

05 08 2024

Check Point:微軟高居網路釣魚攻擊首選、蘋果次之

本文擷取自資安人

Check Point:微軟高居網路釣魚攻擊首選、蘋果次之

26 07 2024

Check Point 與逢甲大學攜手合作 打造中臺灣資安人才培育基地

本文擷取自資安人

Check Point 與逢甲大學攜手合作 打造中臺灣資安人才培育基地

18 07 2024

2024 關鍵基礎設施調查報告:能源與水利復原成本四倍暴增,漏洞利用攻擊占半數

本文擷取自資安人

2024 關鍵基礎設施調查報告:能源與水利復原成本四倍暴增,漏洞利用攻擊占半數

28 06 2024

Sophos調查顯示 76%公司增強網路安全防禦以符合網路保險要求

Sophos調查顯示 76%公司增強網路安全防禦以符合網路保險要求

27 06 2024

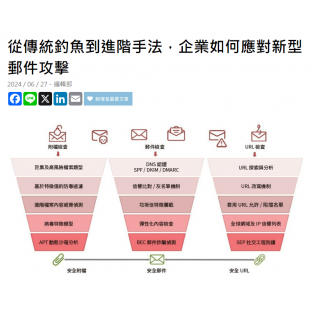

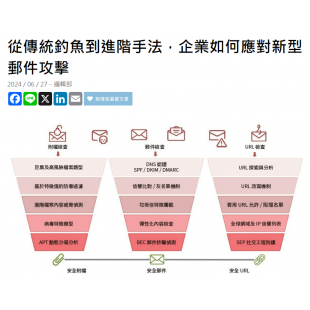

從傳統釣魚到進階手法,企業如何應對新型郵件攻擊

本文擷取自資安人

從傳統釣魚到進階手法,企業如何應對新型郵件攻擊

24 06 2024

混合型企業面臨的四大挑戰,Check Point 提出資安長因應之道

本文擷取自資安人

混合型企業面臨的四大挑戰,Check Point 提出資安長因應之道

18 06 2024

Google 台灣攜手數位發展部、資策會與北科大共同啟動台灣資安人才培育計畫

本文擷取自資安人

Google 台灣攜手數位發展部、資策會與北科大共同啟動台灣資安人才培育計畫

12 06 2024

Sophos揭露《紅宮行動》報告:中國國家支持的駭客組織鎖定東南亞政府機構

本文擷取自資安人

Sophos揭露《紅宮行動》報告:中國國家支持的駭客組織鎖定東南亞政府機構

05 06 2024

Check Point Security Gateway零日漏洞PoC代碼已公開

本文擷取自資安人

Check Point Security Gateway零日漏洞PoC代碼已公開

03 06 2024

CISA將一個影響Linux Kernel的安全漏洞加入已知被利用漏洞目錄

本文擷取自資安人

CISA將一個影響Linux Kernel的安全漏洞加入已知被利用漏洞目錄

第 1 頁

第 2 頁

第 3 頁

第 4 頁

第 5 頁

第 6 頁

第 7 頁

第 8 頁

第 9 頁

第 10 頁